Google, PayPal, Yahoo, Amazon, eBay, Twitter a další použivají slabé DKIM klíče

Matematik Zachary Harris objevil souhrou náhod, že Google používá slabý DKIM (512-bit) klíč, který jednoduše cracknul na Amazon Web Services během 72 hodin za $75 a mohl tak posílat důveryhodné emaily z adres @google.com

Poté se podíval na zoubek i dalším populárním službám a zjistil, že podobným problémem trpí i PayPal, Yahoo, Amazon, eBay, Apple, Dell, LinkedIn, Twitter, SBCGlobal, US Bank, HP, Match.com, HSBC a další.

Zachary Google upozornil tím, že jeden takový podvržený email poslal jeho zakladatelům :). Bez reakce ze strany Googlu byli původní klíče revokovány a nyní mají délku 2048-bit.

DKIM je spolu s SPF záznamy další ochranou před podvrhnutým emailům.

SPF (Sender Policy Framework)

Příklad SPF recordu pro Security-Portal.cz

"v=spf1 a mx include:_spf.websupport.sk ?all"

"spf2.0/pra a mx include:_sid.websupport.sk ?all"

Příklad pro Google:

google.com. 3600 IN TXT "v=spf1 include:_netblocks.google.com ip4:216.73.93.70/31 ip4:216.73.93.72/31 ~all"

SPF recordem vlastně definujete z jakých mail serverů může být odeslán email pro danou doménu. Pokud tedy někdo jednoduše podvrhne zdrojovou adresu (From:) a váš mail server ověří, že podle SPF zdrojový server není oprávněný k posílání emailů z dané domény, tak je brán jako spam.

Více o SPF zde: http://www.openspf.org/

DKIM (DomainKeys Identified Mail)

DKIM přínáší asymetrické šifrování, kdy je veřejný klíč uložen v DNS recordu.

Příklad DKIM pro Twitter:

"v=DKIM1\;" "g=*\;" "k=rsa\;" "p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCrZ6zwKHLkoNpHNyPGwGd8wZoNZOk5buOf8wJwfkSZsNllZs4jTNFQLy" "6v4Ok9qd46NdeRZWnTAY+lmAAV1nfH6ulBjiRHsdymijqKy/VMZ9Njjdy/+FPnJSm3+tG9Id7zgLxacA1Yis/18V3TCfvJrHAR/a77Dxd65c96UvqP3QIDAQAB"

Při posílání emailů firemní SMTP server podepíše zprávu privátním klíčem a umístí podpis do hlavičky emailu (DKIM-Signature:). Příjemce (mail server, aplikace příjemce) stáhne z DNS veřejný klíč a ověří, že tělo emailu nebylo změněno.

Pěkné a efektivní.

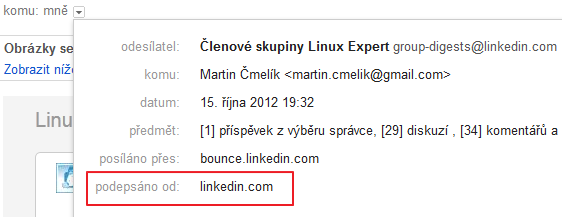

Používáte-li např Gmail, můžete ověření podpisu vidět přímo z rozhraní Gmailu:

Závěr

Dávejte si pozor kdo vám emaily posílá a pokud vám na bezpečnosti opravdu záleží používejte (správně) PGP/GPG klíče a také si rozšiřte všeobecné povědomí o šifrování.

Zdroj:

http://www.wired.com/threatlevel/2012/10/dkim-vulnerability-widespread/all/

- Blog uživatele cm3l1k1

- Pro psaní komentářů se přihlašte