Blogy

Kdo je to hacker podle českých médií

Díky skupině Anonymous opět média zkouší popsat, kdo to vlastně hacker je. Jednu z ukázek jsem nalezl zde.

- Blog uživatele RubberDuck

- Pro psaní komentářů se přihlašte

Security-Portal.cz přechází na multihosting

Během toho víkendu přejde Security-Portal.cz na multihosting a bude Vám tak moci přinést nové služby a projekty.

Migrace SP proběhne nejspíš už v pátek a ostatní domény budeme přesouvat během víkendu (spolu s nastavením DNS, CMS a přelinkováním).

Můžete očekávat drobné výpadky serveru, nebo některých jeho funkcí/částí, za což se omlouváme předem.

Pěkný víkend!

Security-Portal.cz na Twitteru

- Blog uživatele cm3l1k1

- Pro psaní komentářů se přihlašte

Kód PoC Android Botnetu s C&C využívající SMS

Na lednové konferenci ShmooCon byl prezentován koncept Android botnetu, jehož Control && Command Center používá pro ovládání botů zprávy SMS.

- Blog uživatele RubberDuck

- Pro psaní komentářů se přihlašte

- Číst dál

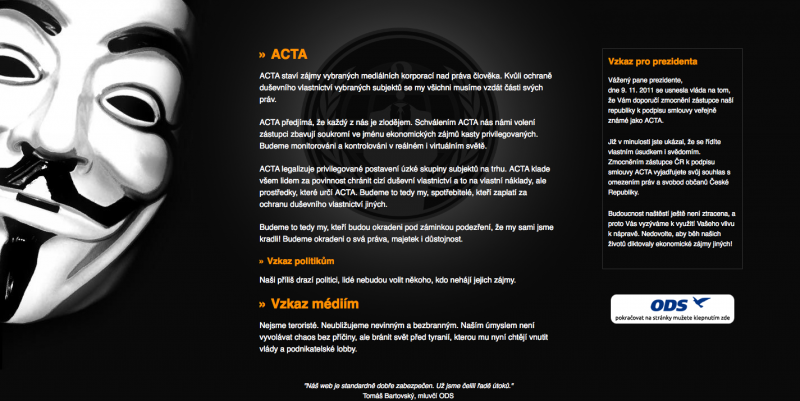

CZ Anonymous mají nový web

Líbí se mi nový web Anonymous na adrese http://www.ods.cz

Pěkný, čistý design s validním html

- Blog uživatele cm3l1k1

- Pro psaní komentářů se přihlašte

Analýza podvodného webu (rogue website)

V e-mailových schránkách se každému z nás dnes a denně hromadí velký počet zpráv. Některé dokáží spam-filtry odhalit jako spamy, některé zůstanou neodhaleny. Na jeden takový neodhalený spam jsem se podíval trochu blíže.

Nebojme se shellcodů V

Od posledního dílu seriálu uplynul více než rok a půl. Abych se přiznal, bylo hlavním problémem téma tohoto dílu: Zajištění přenositelnosti shellcodů mezi různými verzemi Windows bez nutnosti upravovat kód. Jedná se o poměrně rozsáhlé a náročné téma. Jak na pochopení, tak na vysvětlení. Při prvotním psaní jsem se úkolu zalekl a rok a půl ho odsouval 'na pozdější dobu'. Až nyní jsem našel dost odvahy, abych ho sepsal a na Vás, čtenářích, bude zhodnotit, jak jsem se s tímto úkolem popasoval. Zda úspěšně nebo naprosto neúspěšně.

- Blog uživatele RubberDuck

- Pro psaní komentářů se přihlašte

- Číst dál

Databáze SP byla přesunuta na Percona MySQL 5.1

Databáze CMS SP byla přesunuta na Percona MySQL 5.1. Server má navíc SSD disky, takže byste měli zpozorovat rychlejší načítání stránek a zkrácení doby při zpracování.

Případné problémy mi, prosím, hlašte.

Díky!

Info:

http://www.percona.com/software/percona-server/benchmarks/

- Blog uživatele cm3l1k1

- Pro psaní komentářů se přihlašte

Neschopnost českých hostingů aneb Spusť si svého IRC bota kde chceš

Existenci různých webových botů, crawlerů a spiderů pomalu ale jistě přestává vnímat snad každý administrátor, protože je na jeho serveru/webu častějším hostem než on sám o sobě. Přesto i ostříleného admina dokáže vytočit pohled do logu, kde razí jako pěst na oko pokusy botů exploitovat nejnovější nebo nejrozšířenější zranitelnosti webových aplikací. Po jednom takovém pohledu do logu jsem se rozhodl trochu zapátrat po zdroji těchto pokusů.

Skrývání DLL knihoven v běžícím procesu s využitím struktury PEB

Autoři malware mají snahu ukrývat své výtvory nejen před zraky uživatelů, ale taktéž i před ‘zraky’ různých analyzérů a detektorů. Důvod je zřejmý: Udržet svůj kód co nejdéle neviditelný znamená jeho vyšší životnost. K tomuto účelu autoři nejen oprašují a renovují již dříve známé techniky, ale vyvíjejí i nové. Jednou ze starších technik je skrývání modulů v běžícím procesu s využitím struktury PEB.

- Blog uživatele RubberDuck

- Pro psaní komentářů se přihlašte

- Číst dál